Que es un virus

En informática, un virus de computadora es un programa malicioso desarrollado por programadores que infecta un sistema para realizar alguna acción determinada. Puede dañar el sistema de archivos, robar o secuestrar información o hacer copias de si mismo e intentar esparcirse a otras computadoras utilizando diversos medios.Que es un virus

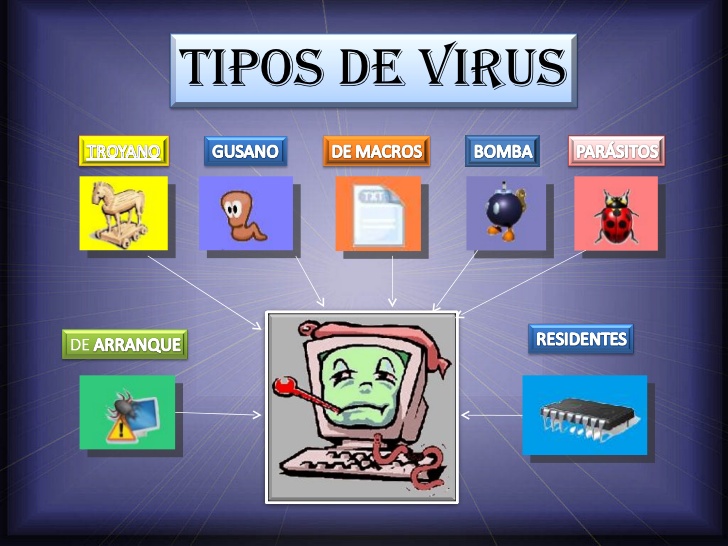

Se clasifican en

Lombrices, worm o gusanos

Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en Internet. Este tipo de virus pasó a ser llamado gusano o worm. Son cada vez más perfectos, hay una versión que al atacar la computadora, no sólo se replica, sino que también se propaga por Internet enviándose a los e-mail que están registrados en el cliente de e-mail, infectando las computadoras que abran aquel e-mail, reiniciando el ciclo.

Troyanos o caballos de Troya

Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se dé cuenta de esto. Estos códigos son denominados Troyanos o caballos de Troya.

Inicialmente, los caballos de Troya permitían que la computadora infectada pudiera recibir comandos externos, sin el conocimiento del usuario. De esta forma el invasor podría leer, copiar, borrar y alterar datos del sistema. Actualmente los caballos de Troya buscan robar datos confidenciales del usuario, como contraseñas bancarias,

Inicialmente, los caballos de Troya permitían que la computadora infectada pudiera recibir comandos externos, sin el conocimiento del usuario. De esta forma el invasor podría leer, copiar, borrar y alterar datos del sistema. Actualmente los caballos de Troya buscan robar datos confidenciales del usuario, como contraseñas bancarias,ahora son instalados cuando el usuario baja un archivo de Internet y lo ejecuta. Práctica eficaz debido a la enorme cantidad de e-mails fraudulentos que llegan a los buzones de los usuarios. Tales e-mails contienen una dirección en la web para que la víctima baje, sin saber, el caballo de Troya, en vez del archivo que el mensaje dice que es. Esta práctica se denomina phishing, expresión derivada del verbo to fish, "pescar" en inglés. Actualmente, la mayoría de los caballos de Troya simulan webs bancarias, "pescando" la contraseña tecleada por los usuarios de las computadoras infectadas. Existen distintas formas para saber si estás infectado con un troyano y cómo eliminarlo de tu PC.

Otros tipos por distintas características son los que se relacionan a continuación:

Virus residentes

La característica principal de estos virus es que se ocultan en la memoria RAM de forma permanente o residente. De este modo, pueden controlar e interceptar todas las operaciones llevadas a cabo por el sistema operativo, infectando todos aquellos ficheros y/o programas que sean ejecutados, abiertos, cerrados, renombrados, copiados. Algunos ejemplos de este tipo de virus son: Randex, CMJ, Meve, MrKlunky.

Virus de acción directa

Al contrario que los residentes, estos virus no permanecen en memoria. Por tanto, su objetivo prioritario es reproducirse y actuar en el mismo momento de ser ejecutados. Al cumplirse una determinada condición, se activan y buscan los ficheros ubicados dentro de su mismo directorio para contagiarlos.

Virus de sobreescritura

Estos virus se caracterizan por destruir la información contenida en los ficheros que infectan. Cuando infectan un fichero, escriben dentro de su contenido, haciendo que queden total o parcialmente inservibles.

Virus de boot (bot_kill) o de arranque

Los términos boot o sector de arranque hacen referencia a una sección muy importante de un disco o unidad de almacenamiento CD, DVD, memorias USB etc. En ella se guarda la información esencial sobre las características del disco y se encuentra un programa que permite arrancar el ordenador. Este tipo de virus no infecta ficheros, sino los discos que los contienen. Actúan infectando en primer lugar el sector de arranque de los dispositivos de almacenamiento. Cuando un ordenador se pone en marcha con un dispositivo de almacenamiento, el virus de boot infectará a su vez el disco duro.

Los virus de boot no pueden afectar al ordenador mientras no se intente poner en marcha a éste último con un disco infectado. Por tanto, el mejor modo de defenderse contra ellos es proteger los dispositivos de almacenamiento contra escritura y no arrancar nunca el ordenador con uno de estos dispositivos desconocido en el ordenador.

Algunos ejemplos de este tipo de virus son: Polyboot.B, AntiEXE.

Virus de enlace o directorio

Los ficheros se ubican en determinadas direcciones (compuestas básicamente por unidad de disco y directorio), que el sistema operativo conoce para poder localizarlos y trabajar con ellos.

Los virus de enlace o directorio alteran las direcciones que indican donde se almacenan los ficheros. De este modo, al intentar ejecutar un programa (fichero con extensión EXE o COM) infectado por un virus de enlace, lo que se hace en realidad es ejecutar el virus, ya que éste habrá modificado la dirección donde se encontraba originalmente el programa, colocándose en su lugar.

Una vez producida la infección, resulta imposible localizar y trabajar con los ficheros originales.

Virus cifrados

Más que un tipo de virus, se trata de una técnica utilizada por algunos de ellos, que a su vez pueden pertenecer a otras clasificaciones. Estos virus se cifran a sí mismos para no ser detectados por los programas antivirus. Para realizar sus actividades, el virus se descifra a sí mismo y, cuando ha finalizado, se vuelve a cifrar.

Virus polimórficos

Son virus que en cada infección que realizan se cifran de una forma distinta (utilizando diferentes algoritmos y claves de cifrado). De esta forma, generan una elevada cantidad de copias de sí mismos e impiden que los antivirus los localicen a través de la búsqueda de cadenas o firmas, por lo que suelen ser los virus más costosos de detectar.

Virus multipartites

Virus muy avanzados, que pueden realizar múltiples infecciones, combinando diferentes técnicas para ello. Su objetivo es cualquier elemento que pueda ser infectado: archivos, programas, macros, discos, etc.

Virus del fichero

Infectan programas o ficheros ejecutables (ficheros con extensiones EXE y COM). Al ejecutarse el programa infectado, el virus se activa, produciendo diferentes efectos.

Virus de FAT

La tabla de asignación de ficheros o FAT (del inglés File Allocation Table) es la sección de un disco utilizada para enlazar la información contenida en éste. Se trata de un elemento fundamental en el sistema. Los virus que atacan a este elemento son especialmente peligrosos, ya que impedirán el acceso a ciertas partes del disco, donde se almacenan los ficheros críticos para el normal funcionamiento del ordenador.

Virus hijackers

Son programas que secuestran navegadores de internet principalmente el explorer. Los hijackers alteran las páginas iniciales del navegador e impide que el usuario pueda cambiarla, muestra publicidad en pops ups. Instala nuevas herramientas en la barra del navegador y a veces impiden al usuario acceder a ciertas páginas web. Un ejemplo puede ser no poder acceder a una página de antivirus.

Virus Zombi

Es cuando la computadora que es infectada es controlada por terceros. Se utiliza para disimilar virus, keyloggers y procedimientos invasivos en general. Esto puede ocurrir cuando la computadora tiene el firewall y su sistema operativo desactualizado.

Virus Keylogger

Virus capturador de teclas. Son virus que quedan escondidos en el sistema operativo de manera que la víctima no tiene como saber que está siendo monitorizada. Los keyloggers se utilizan para usualmente para robar contraseñas de cuentas bancarias, obtener contraseñas personales como las del E-mail, MSN, etc.

Acciones de los virus

Algunas de las acciones de algunos virus son:

· Unirse a un programa instalado en el computador permitiendo su propagación.

· Mostrar en la pantalla mensajes o imágenes humorísticas, generalmente molestas.

· Ralentizar o bloquear el computador.

· Destruir la información almacenada en el disco, en algunos casos vital para el sistema, que impedirá el funcionamiento del equipo.

· Reducir el espacio en el disco.

· Molestar al usuario cerrando ventanas, moviendo el ratón...

Métodos de propagación

Existen dos grandes clases de contagio. En la primera, el usuario, en un momento dado, ejecuta o acepta de forma inadvertida la instalación del virus. En la segunda, el programa malicioso actúa replicándose a través de las redes. En este caso se habla de gusanos.

En cualquiera de los dos casos, el sistema operativo infectado comienza a sufrir una serie de comportamientos anómalos o imprevistos. Dichos comportamientos pueden dar una pista del problema y permitir la recuperación del mismo.

Dentro de las contaminaciones más frecuentes por interacción del usuario están las siguientes:

· Mensajes que ejecutan automáticamente programas (como el programa de correo que abre directamente un archivo adjunto).

· Ingeniería social, mensajes como ejecute este programa y gane un premio, o, más comúnmente: Haz 2 clics y gana 2 tonos para móvil gratis..

· Entrada de información en discos de otros usuarios infectados.

· Instalación de software modificado o de dudosa procedencia.

En el sistema Windows puede darse el caso de que la computadora pueda infectarse sin ningún tipo de intervención del usuario (versiones Windows 2000, XP y Server 2003) por virus como Blaster, Sasser y sus variantes por el simple hecho de estar la máquina conectada a una red o a Internet. Este tipo de virus aprovechan una vulnerabilidad de desbordamiento de buffer y puertos de red para infiltrarse y contagiar el equipo, causar inestabilidad en el sistema, mostrar mensajes de error, reenviarse a otras máquinas mediante la red local o Internet y hasta reiniciar el sistema, entre otros daños. En las últimas versiones de Windows 2000, XP y Server 2003 se ha corregido este problema en su mayoría.

Métodos de protección

Los métodos para disminuir o reducir los riesgos asociados a los virus pueden ser los denominados activos o pasivos.

Activos

Antivirus: son programas que tratan de descubrir las trazas que ha dejado un software malicioso, para detectarlo y eliminarlo, y en algunos casos contener o parar la contaminación. Tratan de tener controlado el sistema mientras funciona parando las vías conocidas de infección y notificando al usuario de posibles incidencias de seguridad. Por ejemplo, al verse que se crea un archivo llamado Win32.EXE.vbs en la carpeta C:\Windows\%System32%\ en segundo plano, ve que es comportamiento sospechoso, salta y avisa al usuario.

· Filtros de ficheros: consiste en generar filtros de ficheros dañinos si el computador está conectado a una red. Estos filtros pueden usarse, por ejemplo, en el sistema de correos o usando técnicas de firewall. En general, este sistema proporciona una seguridad donde no se requiere la intervención del usuario, puede ser muy eficaz, y permitir emplear únicamente recursos de forma más selectiva.

Pasivos

Evitar introducir a tu equipo medios de almacenamiento extraíbles que consideres que pudieran estar infectados con algún virus.

· No instalar software "pirata", pues puede tener dudosa procedencia.

· No abrir mensajes provenientes de una dirección electrónica desconocida.

· No aceptar e-mails de desconocidos.

· Informarse y utilizar sistemas operativos más seguros.

¿Qué es Internet?

Podemos definir a Internet como una "red de redes", es decir, una red que no sólo interconecta computadoras, sino que interconecta redes de computadoras entre sí.

Una red de computadoras es un conjunto de máquinas que se comunican a través de algún medio (cable coaxial, fibra óptica, radiofrecuencia, líneas telefónicas, etc.) con el objeto de compartir recursos.

De esta manera, Internet sirve de enlace entre redes más pequeñas y permite ampliar su cobertura al hacerlas parte de una "red global". Esta red global tiene la característica de que utiliza un lenguaje común que garantiza la intercomunicación de los diferentes participantes; este lenguaje común o protocolo (un protocolo es el lenguaje que utilizan las computadoras al compartir recursos) se conoce como TCP/IP.

¿Qué es WiFi?

Es un mecanismo de conexión de dispositivos electrónicos de forma inalámbrica. Los dispositivos habilitados con wifi —tales como una computadora personal, un televisor inteligente, una videoconsola, un teléfono inteligente o un reproductor de música— pueden conectarse a internet a través de un punto de acceso de red inalámbrica. Dicho punto de acceso tiene un alcance de unos veinte metros en interiores, distancia que es mayor al aire libre.

Wi-Fi es una marca de la Wi-Fi Alliance, la organización comercial que adopta, prueba y certifica que los equipos cumplen las normas 802.11 relacionados a redes inalámbricas de área local.

¿Qué es tcp/ip v4?

El Internet Protocol version 4 (IPv4) (en español: Protocolo de Internet versión 4) es la cuarta versión del protocolo Internet Protocol (IP), y la primera en ser implementada a gran escala. Definida en el RFC 791. IPv4 usa direcciones de 32 bits, limitándola a  = 4 294 967 296 direcciones únicas, muchasde las cuales están dedicadas a redes locales (LANs). Por el crecimiento enorme que ha tenido Internet (mucho más de lo que esperaba, cuando se diseñó IPv4), combinado con el hecho de que hay desperdicio de direcciones en muchos casos (ver abajo), ya hace varios años se vio que escaseaban las direcciones IPv4.

= 4 294 967 296 direcciones únicas, muchasde las cuales están dedicadas a redes locales (LANs). Por el crecimiento enorme que ha tenido Internet (mucho más de lo que esperaba, cuando se diseñó IPv4), combinado con el hecho de que hay desperdicio de direcciones en muchos casos (ver abajo), ya hace varios años se vio que escaseaban las direcciones IPv4.

¿Qué es tcp/ip v6?

El Internet Protocol version 6 (IPv6) (en español: Protocolo de Internet versión 6) es una versión del protocolo Internet Protocol (IP), definida en el RFC 2460 y diseñada para reemplazar a Internet Protocol version 4 (IPv4)RFC 791, que actualmente está implementado en la gran mayoría de dispositivos que acceden aInternet.

Diseñado por Steve Deering de Xerox PARC y Craig Mudge, IPv6 sujeto a todas las normativas que fuera configurado –está destinado a sustituir a IPv4, cuyo límite en el número de direcciones de red admisibles está empezando a restringir el crecimiento de Internet y su uso, especialmente en China, India, y otros paísesasiáticos densamente poblados–. El nuevo estándar mejorará el servicio globalmente; por ejemplo, proporcionará a futuras celdas telefónicas y dispositivos móviles sus direcciones propias y permanentes.

siglas

tcp

Transmission Control Protocol (TCP) o Protocolo de Control de Transmisión

ip

Internet Protocol o Protocolo de Interneturl

Uniform Resource Locator o identificador de recursos uniforme

www

World Wide Web o red informática mundial

isp

Internet Service Provider o Provedor de servicios de internet

html

HyperText Markup Language o lenguaje de marcado de hipertexto

http

Hypertext Transfer Protocol o Protocolo de Transferencia de Hipertexto

Estructura de un URL

- Protocolo, es el formato en el que se van a intercambiar los datos nuestro navegador y la máquina de destino. Existen diferentes protocolos, dependiendo del contenido que queramos intercambiar. Así, por ejemplo, el http (hypertext transfer protocol) es para la visualización de páginas web, ftp (file transfer protocol) para transferir fichero, mail para transmitir correos electrónicos,…

- Servidor, es el nombre de la máquina destino. Este se compone de dos partes. El nombre del servidor y el dominio. Ejemplos de nombre de servidor serían: www.yahoo.com, www.google.com, ayudaenlaweb.blogspot.com, www.manualweb.net,…

- Nombre del servidor, es el nombre que se le haya dado a la máquina. Suele ser representativo del sitio al que estamos accediendo. Por ejemplo, google, yahoo, flickr, youtube,…

- Dominio de nivel superior, serían las ultimas tres letras del nombre del servidor. Son muy reconocibles y las más normales son .com, .net y .org. Aunque hay muchas variantes, .tv, .mil,… incluso asociadas a zonas geográficas .es, .fr, .uk,…

- Subdominio, se usa cuando queremos que una misma máquina atienda a varios nombres. Se antepone delante del nombre de la máquina. Por ejemplo, nuestro nombre de servidor tiene subdominio, ayudaenlaweb. Siendo blogspot el nombre de la máquina y .com el dominio de nivel superior.Suele existir uno por defecto que es el www. Y hay otros que se suelen usar como “estándares” como el ftp,….

- Puerto, es un número y corresponde a un punto específico de entrada a la máquina. Suele ir asociado al protocolo, es decir, al usar un protocolo, por defecto se le asigna un número de puerto. Así el protocolo http suele usar el puerto 80. Es por ello que no se especifica al poner la URL. Incluso, algunos navegadores, al ponerlo en la URL, lo ocultan. Otros puertos son el 21 para el ftp,…

- Directorio, esto es igual que los directorios de los sistemas operativos. Es decir, las carpetas de Windows. Nos sirve para organizar las páginas que tenemos en el servidor y su estructura es jerárquica. Podemos anidar unos directorios en otros.

- Página, representa a la página web en concreto y es la que tiene el contenido en cuestión.

Que es un explorador web?

Un navegador web (en inglés, web browser) es un software, aplicación o programaque permite el acceso a la Web, interpretando la información de distintos tipos de archivos y sitios web para que estos puedan ser visualizados.

La funcionalidad básica de un navegador web es permitir la visualización de documentos de texto, posiblemente con recursos multimedia incrustados. Además, permite visitar páginas web y hacer actividades en ella, es decir, enlazar un sitio con otro, imprimir, enviar y recibir correo, entre otras funcionalidades más.

Los documentos que se muestran en un navegador pueden estar ubicados en la computadora donde está el usuario y también pueden estar en cualquier otro dispositivo conectado en la computadora del usuario o a través de Internet, y que tenga los recursos necesarios para la transmisión de los documentos (un software servidor web).

5 de los exploradores wed mas usados

google chrome

Internet Explorer

Opera

Mozilla Fairefox

Zafari

clave IP de algunos exploradores

www.google.com

www.opera.com

No hay comentarios:

Publicar un comentario